Меня взломали хакера

Александр СЕВЕР – Меня взломали хакера

Позвольте представить Вашему вниманию авторскую композицию из альбома «Веселая забегаловка».

Александр СЕВЕР – Меня взломали хакера

Позвольте представить Вашему вниманию авторскую композицию из альбома «Веселая забегаловка».

Граждане США Абаев и Лейман взломали с помощью российских хакеров диспетчерскую систему и организовали бизнес, помогающий таксистам не ждать очереди на заказ. За это Абаев получил четыре, а Лейман два года тюрьмы.

Взлом диспетчерской системы такси международного аэропорта Нью-Йорка имени Джона Ф. Кеннеди (JFK) привел к тому, что двое американцев оказались за решеткой на несколько лет, сообщил PCMag.

Граждане США, Дэниэл Абаев (Daniel Abayev) и Питер Лейман (Peter Leyman) были приговорены соответственно к четырем и двум годам лишения свободы после того, как оба признали себя виновными по одному пункту обвинения в сговоре с целью взлома компьютерной системы. Денежное наказание обвиняемых составило больше $3,5 млн.

В сговоре они были с гражданами России Александром Деребенцем и Кириллом Шипулиным, которые, по словам американских чиновников, остаются на свободе.

Абаев и Лейман «предположительно при содействии российских хакеров нанесли ущерб электронной системе диспетчеризации такси JFK, нарушив справедливый порядок и создав хаос для честных профессионалов такси», — говорится в заявлении прокурора США Дамиана Уильямса (Damian Williams).

«Их действия позволили совершать до тысячи мошеннических поездок на такси в день, что подчеркивает серьезную угрозу, которую кибер-хакерство представляет для критической инфраструктуры. Благодаря нашим совместным усилиям с партнерами из правоохранительных органов их схема была раскрыта, а обвиняемые были по праву приговорены», — сказал Уильямс.

В аэропорту имени Джона Кеннеди таксистам обычно приходится ждать на стоянке, прежде чем диспетчерская система позвонит им, чтобы они могли забрать пассажира. Это система «первым пришел — первым обслужен», которая могла приводить к многочасовому ожиданию водителей.

Предприимчивые 48-летние американцы Абаев и Лейман договорились с «русскими хакерами» о взломе инфосистемы, который позволил им выписывать таксистам так называемые «пропуска» в начало очереди в обмен на скромное вознаграждение в размере $10.

«Я знаю, что Пентагон взламывают… так что не можем ли мы взломать индустрию такси[?]», — написал Абаев в сообщении одному из российских хакеров.

По данным Министерства юстиции США, схема работала как минимум с сентября 2019 г. по сентябрь 2021 г.

Чтобы ею воспользоваться, водители отправляли номера своих удостоверений работника таксопарка в групповой чат. В ответ они получали сообщение, к какому терминалу подъехать.

Предприниматели даже придумали систему бонусов и поощрений, обеспечивающую водителей 100-процентной скидкой на их услуги. Чтобы получить право на бесплатный проезд в начало очереди, нужно было подключить к системе другого водителя, который ранее не пользовался их услугами. В итоге все были в выигрыше — Абаев и Лейман получали нового клиента, а водитель экономил $10.

Компенсировать затраты на хакеров, которым они заплатили $100 тыс., Абаев и Лейман смогли менее чем за две недели, после чего стали получать чистую прибыль.

Максимальное наказание по предъявленным им обвинениям составляет 10 лет лишения свободы. Так что они еще легко отделались.

Прошедший 2023 год был удачным для хакеров-вымогателей, заработавших более $1 млрд, что является новым рекордом, пишет PCMag со ссылкой на исследование компании Chainalysis, занимающейся мониторингом блокчейнов.

В предыдущем году, наоборот, было зафиксировано значительное падение доходов хакеров-вымогателей, составивших около $567 млн, что, по-видимому, было разовым явлением. В 2023 году, как утверждает Chainalysis, драйверами роста стали приток новых хакеров и ряд крупных атак, принесших злоумышленникам миллионные выплаты от пострадавших компаний. «В 2023 году в сфере программ-вымогателей произошёл значительный рост частоты, масштабов и объёма атак», — отметила Chainalysis, добывающая данные, отслеживая платежи в криптовалюте на цифровые кошельки, связанные с хакерскими группами.

Хакеры повысили ставки, требуя от жертв выкуп в размере $1 млн и более. «Наверное, больше всего меня удивило то, что 75 % общего объёма платежей по программам-вымогателям в 2023 году приходится на выплаты в размере $1 млн и более», — сообщил в своём твите глава отдела анализа угроз Chainalysis Джеки Бёрнс Ковен (Jackie Burns Koven).

Не стала исключением и хакерская группа CL0P, тоже повысившая требования по выплатам, используя баг в MOVEit, популярном сервисе передачи файлов. Благодаря этому багу ей удалось собрать более $100 млн в виде выкупов, что составляет 44,8 % всех выкупов, полученных хакерами-вымогателями в июне, и 39,0 % — в июле.

Также Chainalysis отметила, что сообщество злоумышленников пополнилось новыми игроками, «привлечёнными возможностью получения высоких прибылей и более низкими барьерами для входа». Например, одна группировка продавала доступ к своей разновидности программы-вымогателя Phobos другим, менее опытным хакерам, что позволяло им легко проводить атаки различных компаний. В результате получился «мультипликатор силы, позволяющий штамму выполнять большое количество мелких атак», отметила Chainalysis.

Провайдер решений по кибербезопасности Coveware заявляет, что есть и позитивный момент — всё больше жертв отказываются платить выкуп вымогателям. Но, как показывает отчет Chainalysis, угроза со стороны злоумышленников, использующих программы-вымогатели, сохраняется.

В Пентагоне подтвердили сотрудничество с правоохранительными органами для изучения утверждений группы хакеров ALPHV (также известной как BlackCat), заявивших о краже документов, содержащих чувствительные данные, относящиеся к Вооружённым силам США.

Группа угрожает обнародовать 300 ГБ данных, украденных у IT-компании Technica из Вирджинии, которая занимается обслуживанием федерального правительства США.

Technica пока не ответила на запросы о комментариях, однако по словам хакеров, взлом компании позволил им получить информацию, касающуюся Агентства контрразведки и безопасности Минобороны, которое уже проводит всевозможные проверки на предмет допуска к секретным данным.

Сью Гоф, официальная представительница Пентагона, сообщила, что ведомство осведомлено о происшествии и координирует действия с правоохранительными органами, однако отказалась комментировать конкретные инциденты безопасности.

Тем временем, в подтверждение своих слов, группировка ALPHV опубликовала скриншоты украденных документов, содержащих имена, номера социального страхования, уровни допуска и места работы десятков лиц, а также счета-фактуры и контракты с различными правительственными учреждениями и частными контрагентами.

Группа угрожает продать или обнародовать данные, если Technica не свяжется с ними. Эксперты подчёркивают серьёзность угрозы, указывая на риск использования конфиденциальных данных иностранными спецслужбами.

ALPHV, работающая по модели RaaS, за время своего существования взяла ответственность за свыше тысячи кибератак. Минюст США описывает эту группу как вторую по величине вымогательскую банду в мире ( на первом месте LockBit ).

Среди наиболее известных атак ALPHV — вымогательство в отношении MGM Resorts и Caesars Entertainment в сентябре прошлого года. Несмотря на утверждения ФБР о блокировке сетевой инфраструктуры группы в декабре, ALPHV заявила о восстановлении доступа к своим ресурсам и снятии ограничений на атаки против государственных и военных предприятий США.

Юлиус Алексантери Кивимяки, подозреваемый, предположительно стоящий за атакой на одну из крупнейших психотерапевтических клиник Финляндии, "Vastaamo", предположительно, был идентифицирован путем отслеживания того, что считалось неотслеживаемыми транзакциями Monero.

В октябре 2020 года психотерапевтический центр Vastaamo объявил, что в 2018 году он был взломан кем-то, кто украл тысячи записей пациентов, и потребовал выплату в размере 40 биткоинов (450 000 долларов на тот момент), чтобы не разглашать украденные данные публично.

Не сумев получить деньги у клиники, хакер обратился к отдельным пациентам, попросив их заплатить примерно 240 долларов в биткоинах за удаление их записей.

Финские следователи из Национального бюро расследований (KRP) с помощью Binance проследили за платежами Кивимяки, который обменял средства на Monero, а затем обменял их обратно на Биткоин.

Monero - это децентрализованная криптовалюта, ориентированная на конфиденциальность, которую, по мнению многих, невозможно отследить. В августе 2022 года обновление механизма обфускации транзакций с "кольцевой подписью" еще больше ужесточило его, сделав отслеживание транзакций практически невозможным.

Из-за конфиденциальности монеты некоторые крупные биржи больше не поддерживают Monero в соответствии с правилами отмывания денег.

Согласно отчетам, в октябре 2020 года, в начале расследования, KRP отправил 0,1 биткоина на адрес шантажиста, чтобы использовать эту небольшую сумму для анализа и отслеживания.

Это привело к тому, что Binance запросила информацию и получила некоторые данные о злоумышленнике, включая адрес электронной почты. Но как только средства были переведены на личный кошелек Monero, который разработан так, чтобы быть конфиденциальным и не поддаваться отслеживанию, ситуация стала сложной.

Тем не менее, KRP утверждает, что, используя эвристический анализ, включающий обоснованные предположения, основанные на закономерностях и вероятностях, они смогли определить наиболее вероятный путь движения средств.

Небольшая сумма вместе с другими средствами, возможно, от платежей жертвы, была отправлена на второй биткоин-адрес, связанный с тем же адресом электронной почты.

Кроме того, на счете Кивимяки были обнаружены банковские переводы от лиц, подозреваемых в том, что они были "денежными мулами", что соответствует срокам отслеживаемых платежей.

KRP не раскрыла точный механизм отслеживания транзакций Monero, сославшись на необходимость защиты конфиденциальных методов расследования, которые могут оказаться неоценимыми в будущих делах. Таким образом, точные задействованные методы неясны.

Обладают ли финские следователи сложными возможностями криминалистического анализа блокчейна, которые могут взломать RingCT и stealth-адреса Monero, остается неясно, но полученная в результате идентификация подозреваемого и второго человека из Эстонии, который, как сообщается, также причастен к атакам, тем не менее, вызывает вопросы.

Кивимяки обвиняется в утечке данных при отягчающих обстоятельствах, попытке шантажа при отягчающих обстоятельствах, распространении информации, нарушающей частную жизнь, попытке шантажа при отягчающих обстоятельствах и вымогательстве при отягчающих обстоятельствах, в результате чего пострадали более 21 000 человек.

За эти преступления прокурор потребовал безусловного тюремного заключения сроком на 7 лет.

Кивимяки пока не признал себя виновным, категорически отрицая обвинения и оспаривая содержание отчета KRP.

Суд в США приговорил гражданина России Владимира Дунаева к пяти годам и четырем месяцам лишения свободы за участие в разработке и применении вирусной программы Trickbot. Об этом министерство юстиции Соединенных Штатов сообщило в четверг, 25 января. Приговор был оглашен днем ранее.

Вирус-вымогатель Trickbot использовался для кибератак на американские больницы, школы и иные учреждения. От вредоносной программы пострадали миллионы человек, а нанесенный ущерб исчисляется десятками миллионов долларов, отметил Минюст США. Вашингтон в сотрудничестве с международными партнерами продолжит привлекать киберпреступников к ответственности, указало ведомство.

В 2021 году Дунаев был экстрадирован из Южной Кореи в американский штат Огайо. В октябре того же года уроженец Амурской области предстал перед судом. В конце 2023-го россиянин признал свою вину по двум пунктам обвинения.

В июне 2023 года одна из соучастниц Дунаева, гражданка Латвии Алла Витте, была приговорена в США к двум годам и восьми месяцам лишения свободы. В том же году министерство финансов Соединенных Штатов ввело санкции в отношении предполагаемой хакерской "команды Trickbot".

В РФ максимальное наказание по статье 274.1 УК РФ предусмотрено в виде лишения свободы на срок до десяти лет. Осуществлять расследование уголовных дел по статье 274.1 УК РФ уполномочена Федеральная служба безопасности Российской Федерации.

Замечательная история из Германии. Немецкий суд приговорил программиста к штрафу 3000 евро за "несанкционированный доступ к сторонним компьютерным системам", а на деле - за найденную уязвимость.

Некий фрилансер получил подряд на проверку установленного у клиента ПО компании Modern Solution GmbH & Co. KG, которое, судя по тексту журналистов, генерило ложные сообщения логов. В ходе проверки выяснилось, что оно устанавливает MySQL соединение с головным сервером с использованием пароля, который бы записан в исполняемом файле в виде plaintext. При тестовом подключении оказалось, что кроме данных самого заказчика, доступны также данные еще 700 тысяч клиентов. Программист сообщил об этом в компанию Modern Solutions. Однако последние, вместо того, чтобы отблагодарить за найденную дырку, отрубили сервер, заявили, что у них все норм, а потом подали на исследователя заявление в полицию.

Прокуратура и адвокаты долго спорили о том, получен ли был пароль в ходе декомпиляции исполняемого файла. И, хотя защита была более убедительна, в конечном итоге судье все это было похеру. Он сказал, что уже само использование пароля - это хакерство. На тот факт, что пароль был получен вместе с законно купленным экземпляром ПО, судья так же наклал.

Теперь обе стороны обжалуют приговор в вышестоящем суде. Защита считает, что программист не виноват, прокуратура - что маленький штраф дали, надо больше.

Мудаков в этой истории много. Это и компания Modern Solution GmbH & Co. KG, и полиция, и прокуратура, и, конечно же, король всех мудаков - судья окружного суда Юлиха.

Не в первый раз этот подход уже наблюдаем, весной прошлого года аналогичный случай был на Мальте. То есть подобная правоприменительная практика расширяется.

К чему это приведет - понять не сложно. Нашедшие уязвимости исследователи будут лишний раз помалкивать, а то и сольют данные брокерам 0-day или просто анонимно выкинут в даркнет. И страдать от этого будут все. Не только мудаки.

Microsoft сообщила в пятницу, что обнаружила атаку на свои корпоративные системы со стороны хакерской группы Nobelium с российскими корнями, которая считается ответственной за взлом ПО Orion компании SolarWinds в 2020 году. По словам Microsoft, хакеры смогли получить доступ к электронной почте некоторых её руководителей в конце прошлого года. Группа Nobelium, также известная как APT29 и Cosy Bear, получила у Microsoft название Midnight Blizzard.

«Начиная с конца ноября 2023 года, злоумышленники использовали атаку с распылением паролей, чтобы скомпрометировать устаревшую непроизводственную тестовую учётную запись клиента и закрепиться, а затем использовали разрешения учётной записи для доступа к небольшому проценту корпоративных учётных записей электронной почты Microsoft, включая членов старшего руководства и сотрудников, отвечающих за кибербезопасность, юридические и другие функции, а также похитили некоторые электронные письма и прикреплённые к ним документы», — говорится в сообщении Центра реагирования безопасности Microsoft.

Microsoft обнаружила атаку 12 января. На данный момент неизвестно, как долго злоумышленники имели доступ к её системам. Как сообщается, сразу после обнаружения атаки компания запустила процесс реагирования с целью расследования, пресечения вредоносной деятельности и смягчения последствий взлома.

Microsoft утверждает, что Nobelium является российской организацией, спонсируемой государством, хотя никаких доказательств этого не приводит. В конце прошлого года компания сообщила о взломе её внутренних сетей, который был совершён с помощью ПО SolarWinds, заражённого вредоносным кодом. Благодаря этому злоумышленники получили доступ к одной учётной записи, которая использовалась для просмотра исходного кода в нескольких репозиториях. Как отметила компания, хакеры могли только просматривать код, но не изменять его.

«Мы не нашли доказательств доступа к производственным услугам или данным клиентов и никаких свидетельств, что наши системы использовались для атак на других», — сообщила тогда Microsoft.

Эксперты по кибербезопасности Google из подразделения Threat Analysis Group (TAG) сообщили о серии кибератак, организованных хакерской группировкой Cold River, которая, по их версии, связана с российскими спецслужбами. Атаки производятся по фишинговой схеме.

Группировка Cold River, известная также под названиями Callisto Group и Star Blizzard, проводит долгосрочные шпионские кампании, направленные против целей в странах НАТО — преимущественно в США и Великобритании. Целями являются высокопоставленные лица и организации, занимающиеся международной деятельностью и обороной. В последние месяцы Cold River нарастила свою активность.

Атака группировки реализуется по фишинговой схеме, впервые зафиксированной в ноябре 2022 года. Потенциальной жертве в качестве приманки направляется PDF-документ, замаскированный под статью, на которую отправитель якобы пытается получить отзыв. Жертва открывает неопасный файл PDF, текст в котором выглядит так, будто он зашифрован. Если цель отвечает, что не может прочитать документ, хакер отправляет ей ссылку на якобы утилиту для расшифровки. В реальности это бэкдор SPICA — собственная разработка Cold River. Он открывает злоумышленникам постоянный доступ к компьютеру жертвы для выполнения команд, кражи документов и файлов cookie в браузере.

Инженер по кибербезопасности TAG Билли Леонард (Billy Leonard) рассказал ресурсу TechCrunch, что Google неизвестно количество жертв, успешно скомпрометированных с помощью SPICA, но, по версии компании, бэкдор используется в «весьма ограниченных, целенаправленных атаках». Разработка SPICA, вероятно, продолжается, и бэкдор ещё применяется в осуществляемых сегодня атаках. Группировка Cold River в разрезе последних лет остаётся стабильно активной, несмотря на усилия правоохранительных органов.

Обнаружив активную кампанию по распространению вредоносного ПО, Google добавила все связанные с Cold River домены, сайты и файлы в базу службы Safe Browsing, чтобы защитить своих пользователей. Ранее группировку Cold River связывали с операцией по взлому и утечке информации, в ходе которой было похищено множество электронных писем и документов высокопоставленных сторонников выхода Великобритании из Евросоюза, в том числе сэра Ричарда Дирлава (Richard Dearlove), бывшего главы британской службы внешней разведки MI6.

Советский районный суд Брянска признал виновным местного жителя, который с помощью вредоносных программ пытался получить доступ к системам различных органов государственной власти РФ, сообщает ТАСС со ссылкой на пресс-службу УФСБ России по Брянской области.

По данным спецслужбы, мужчина работал в одном из юридических лиц города Брянска. Преступник, находясь на рабочем месте при помощи вредоносного программного обеспечения осуществлял компьютерные атаки на различные IP-адреса, в том числе органов государственной власти РФ. Целью этих атак было «получения логинно-парольных комбинаций для доступа к атакуемым системам», сообщили в ведомстве.

Суд признал мужчину виновным по ч. 2 ст. 273 УК РФ (создание, использование и распространение вредоносных компьютерных программ) и назначил ему наказание в виде ограничения свободы на один год.

Компания ZeroFox заявляет об усилении незаконной торговли в даркнете в преддверии Рождественских праздников. Теневой ресурс OLVX Marketplace , обнаруженный летом этого года, значительно увеличил свою клиентскую базу осенью.

В отличие от других нелегальных рынков, которые сконцентрированы на продаже подделок, наркотиков и взломанных подарочных карт, OLVX предоставляет услуги и инструменты для киберпреступлений.

По данным ZeroFox, с наступлением праздничного сезона портал начал активно расширять свой ассортимент. Преступники предлагают своим коллегам различные фишинговые наборы, доступ к удаленным рабочим столам, логины и пароли от панелей управления, программы для рассылки спама, украденные данные, доступ к чужим почтовым ящикам и многое другое. Такой выбор товаров делает OLVX выдающимся ресурсом для хакеров.

OLVX использует сервис Cloudflare, чтобы скрыть местонахождение своих серверов. При этом улучшается доступность сайта, который расположен не в теневом, а в открытом сегменте интернета. Для привлечения новых клиентов администраторы используют методы поисковой оптимизации. Платформа принимает в качестве оплаты как обычные деньги, так и криптовалюту.

Ценовая политика OLVX вполне демократичная: доступ к панелям управления или удаленным рабочим протоколам обойдется менее чем в 10 долларов. В то же время, наборы скомпрометированных учетных данных, используемых для массовых атак, могут достигать стоимости в 200 долларов. Фишинговые инструменты предлагаются по цене от 20 до 150 долларов, хотя более продвинутые наборы стоят дороже.

ZeroFox призывает покупателей в интернете проявлять особую бдительность в праздничный период, совершая покупки только у проверенных продавцов и избегая перехода по сомнительным ссылкам, появляющимся в социальных сетях или нежелательных электронных письмах.

«Сайт предлагает полный набор инструментов для проведения мошеннических кампаний в интернете, которые могут ввести в заблуждение даже опытных онлайн-покупателей. Это может омрачить самый радостный и веселый период», — предупреждают эксперты.

Хакеры обнаружили метод отслеживания владельцев устройств Apple через сторонние клавиатуры.

Как отмечает издание PhoneArena, специалисты британской компании Certo Software выявили эту проблему. Они обнаружили, что киберпреступники предлагали вредоносные приложения пользователям, желающим наблюдать за своими друзьями или знакомыми. Эти приложения позволяли установить стороннюю клавиатуру на iPhone, запоминая все введенные данные и передавая их заинтересованным лицам.

Эксперты отметили, что Apple обычно фильтрует подобные приложения в App Store, поэтому злоумышленники используют TestFlight — сервис для тестирования приложений, не проходящих модерацию. Это обходит ограничения магазина приложений. Стоимость этой услуги составляет около 30 долларов или 2,7 тысячи рублей.

Авторы отчета подчеркнули, что для установки вредоносного приложения требуется доступ к устройству, за которым ведется наблюдение. Эксперты рекомендуют владельцам iPhone проверить свои устройства и удалить любые неизвестные сторонние клавиатуры, которые могут быть обнаружены в разделе «Клавиатура» в настройках устройства.

Но системы самого сервиса остаются нетронутыми.

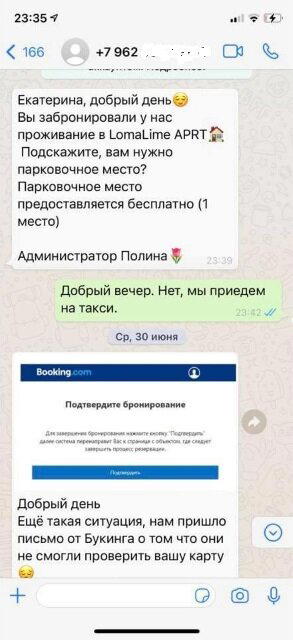

Согласно последнему отчету компании Panda Security , специализирующейся на кибербезопасности, клиенты известного сервиса онлайн-бронирования Booking.com все чаще сталкиваются с нападками мошенников. Преступники разработали изощренную схему, направленную на кражу данных и денежных средств.

«Несмотря на то, что системы и сети самого агентства не были скомпрометированы, многие клиенты пострадали из-за недостатков в системе безопасности отелей-партнеров», — заявляют исследователи.

Атака начинается со звонка в отели, с которыми сотрудничает сервис. Злоумышленники просят сотрудников на ресепшене помочь им с поиском утерянной или забытой в каком-то из номеров вещи, а затем отправляют электронное письмо со ссылкой на файлы Google Drive. На диске якобы размещены фотографии утерянных предметов. На самом деле эти файлы инфицированы вирусом Vidar, который крадет из системы данные для входа в Booking.com.

Через сервис онлайн-бронирования мошенники обращаются к реальным клиентам и убеждают оплатить фиктивные сборы, направляя их на поддельные платежные страницы или запрашивая данные кредитных карт по телефону.

Специалисты предупреждают, что учетные данные Booking.com уже распространяются на темных рынках, где их цена достигает 2000 долларов за один аккаунт. Это свидетельствует о высокой эффективности и опасности новой схемы. Компания рекомендует путешественникам не доверять запросам на дополнительные платежи и обращаться за подтверждением непосредственно в отель.

Еще один тревожный сигнал для клиентов — это когда их просят предоставить платежную информацию по телефону или через мессенджеры», — добавляет Panda в своем отчете. «Легитимные транзакции должны осуществляться через онлайн-порталы. К тому же, вряд ли реальный отель будет просить поделиться личной информацией по телефону или в приложении для обмена сообщениями».

Apple выпустила экстренный патч для исправления двух активно эксплуатируемых злоумышленниками уязвимостей в WebKit — движке веб-браузера Safari. Эти уязвимости служили путём для атак на все смартфоны iPhone, планшеты iPad и компьютеры на macOS.

Компания Apple столкнулась с двумя уязвимостями в WebKit — открытом браузерном движке, который лежит в основе интернет-обозревателя Safari. Это ключевой компонент, отвечающий за отображение веб-страниц и выполнение JavaScript-кода на устройствах с операционными системами Apple, таких как iPhone, iPad и Mac.

Первая уязвимость, получившая идентификатор CVE-2023-42916, позволяла хакерам получить доступ к защищённым участкам памяти устройства. Это могло привести к несанкционированному извлечению конфиденциальной информации. Вторая уязвимость CVE-2023-42917 была связана с ошибкой, в результате которой могло происходить искажение данных в памяти. Такое искажение данных могло быть использовано для выполнения вредоносного кода, что представляет собой серьёзную угрозу для безопасности устройств.

О недоработках WebKit стало известно благодаря исследователю в сфере кибербезопасности Клеману Лесину (Clément Lecigne) из Google Threat Analysis Group. Кроме того, Лесин недавно обнаружил аналогичную уязвимость в браузере Chrome, что также потребовало выпуска немедленного патча для её устранения.

Предполагается, что хакеры эксплуатировали уязвимости «яблочных» устройств, отправляя жертвам заражённые веб-страницы. Это могло происходить через фишинговые сообщения или поддельные сайты, что подчёркивает необходимость осторожности при работе с непроверенными источниками.

В ответ на угрозу Apple выпустила обновления безопасности для iOS, iPadOS и macOS Sonoma, а также для браузера Safari.

Хакеры нашли способ незаметно проникать в компьютеры жертв и управлять ими с помощью обыкновенных документов Word.

Компания FortiGuard Labs обнаружила, что связанная с Северной Кореей APT(Advanced Persistent Threat)-группа Konni использует заражённый документ Word в рамках текущей фишинговой кампании.

Konni впервые была обнаружена Cisco Talos в 2017 году, однако троян Konni RAT существует с 2014 года и до 2017 года оставался незаметным, так как использовался в узконаправленных атаках. Троян удалённого доступа (Remote Access Trojan, RAT) Konni RAT умудрялся избегать обнаружения благодаря постоянному эволюционированию, способен выполнять произвольный код на целевых системах и красть данные.

В текущей кампании злоумышленники используют RAT-троян для извлечения информации и выполнения команд на устройствах жертв. В атаках используется документ Word с вредоносным макросом. Несмотря на дату создания документа в сентябре, деятельность на сервере управления и контроля (Command and Control, C2) продолжается по сей день, что видно из внутренней телеметрии.

При открытии документа появляется желтая строка с предложением «Включить содержимое». После включения макроса встроенный VBA запускает скрипт «check.bat» с параметром «vbHide», чтобы избежать появления окна командной строки у жертвы. Batch скрипт проводит проверки системы и обходит контроль учетных записей пользователя (User Account Control, UAC). Затем скрипт выполняет действия по развертыванию DLL-файла, который собирает и эксфильтрует зашифрованные данные на C2-сервер.

Специалисты заключили, что полезная нагрузка Konni включает обход системы UAC и зашифрованное взаимодействие с C2-сервером, что позволяет злоумышленнику выполнять привилегированные команды. Поскольку вредоносный код продолжает развиваться, пользователям рекомендуется проявлять осторожность с подозрительными документами.

Хакеры объявили о взломе обанкротившейся фирмы крипто-банкоматов Coin Cloud.

Неизвестная группа хакеров заявила о доступе к личным данным клиентов Coin Cloud - компании, которая до своего банкротства в феврале этого года управляла сетью из более 4000 биткоин-банкоматов в США и Бразилии.

Злоумышленники утверждают, что у них есть 70 тысяч селфи и личная информация 300 тысяч клиентов Coin Cloud. В качестве доказательства они опубликовали несколько скриншотов с данными клиентов, включая номера социального страхования, имя, адрес, дату рождения и другие сведения.

Киберпреступники также заявили, что украли исходный код внутренней системы Coin Cloud и вскоре планируют выложить утечку в открытый доступ.

Представители Coin Cloud пока не прокомментировали ситуацию.

Компания Coin Cloud объявила о банкротстве в феврале 2023 года после того, как понесла убытки в 40 миллионов долларов за первые девять месяцев 2022 года из-за бизнес-трудностей и юридических проблем.

Неизвестные хакеры похитили у криптовалютной биржи Poloniex более 100 000 000 долларов США в Ethereum, Bitcoin и Tron. Теперь руководство компании предлагает злоумышленникам вернуть украденные средства, оставив себе 5% в качестве награды.

Атака произошла в конце прошлой недели, и представители платформы подтвердили факт взлома в социальных сетях, заявив, что уже расследуют этот инцидент и планируют полностью возместить убытки всем, кто пострадал из-за случившегося.

В итоге биржа отключила свой кошелек, сославшись на «техническое обслуживание». Исследователи полагают, что если это было сделано своевременно, таким способом организация могла предотвратить кражу большей части активов.

Точная сумма украденных средств пока неизвестна и оценивается исследователями по-разному. К примеру, специалисты PeckShield заявили, что у Poloniex украли около 125 млн долларов, включая ETH на 56 млн долларов, TRX на 48 млн долларов и BTC на 18 млн долларов. В свою очередь аналитики Slow Mist, подсчитали, что общий ущерб превышает 130 млн долларов, так как во время инцидента также были похищены менее ценные коины, общая стоимость которых составляет миллионы долларов.

Представители Poloniex опубликовали официальное обращение к неизвестным хакерам, в котором предложили им награду в размере 5% от украденных активов в обмен на возврат всех средств.

«Мы просим вас ответить на это предложение в течение ближайших 7 дней, прежде чем мы привлечем правоохранительные органы, — пишут представители платформы в социальных сетях. — Кроме того, мы изучаем возможности сотрудничества с другими партнерами для облегчения возврата средств».

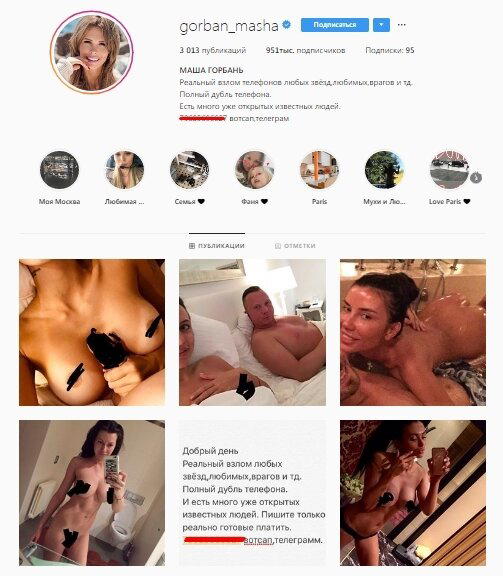

Инстаграм телезвезды Маши Горбань взломали неизвестные и постят всякую дичь. Забавно )

По ходу она не может восстановить доступ пока.

Хотя о потенциальной опасности писем, полученных из непроверенных источников, в наше время известно всем, фишинг по-прежнему остается одной из излюбленных методик хакеров. Но прогресс не стоит на месте, и злоумышленники изобретают все новые и новые способы обведения пользователей вокруг пальца.

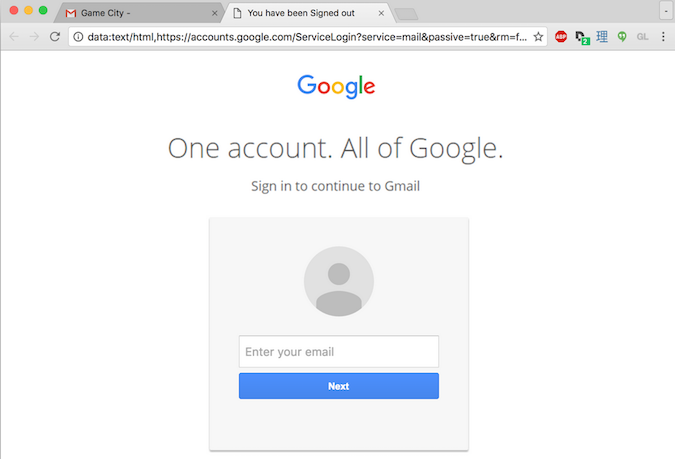

На этот раз эксперты обратили внимание на новую фишинговую кампанию, направленную против пользователей Gmail. Письма содержат настолько хорошо завуалированные вредоносные ссылки, что даже продвинутые пользователи часто не замечают подвоха и вводят свои учетные данные на фишинговом аналоге Gmail. Как только жертва скомпрометирована, злоумышленники немедленно перехватывают доступ над ее аккаунтом и атакуют все контакты пострадавшего.

Вредоносные письма, идущие от скомпрометированных пользователей, якобы содержат PDF-документ, который можно предварительно просмотреть прямо в веб-интерфейсе почты. Однако кликнув на такое «вложение», которое на самом деле является простым встроенным в письмо изображением, пользователь инициирует переадресацию на фишинговую страницу.

Фишинговый URL начинается с «data:text/html,https://accounts/google.com», что может ввести пользователя в заблуждение, заставив поверить, что он все еще находится на настоящем сайте Google. На самом деле, для открытия фишинговой страницы в новой вкладке используется специальный скрипт, а страница не имеет никакого отношения к Google.

Данный метод атак известен экспертам уже несколько месяцев, но лишь недавно злоумышленники стали захватывать скомпрометированные аккаунты практически моментально. Пока не совсем ясно, автоматизирован этот процесс, или преступники просто очень оперативно реагируют на получение новых учетных данных.Похоже, атакующие действуют вручную, так как в одном случае школьный системный администратор рассказал, что хакеры взяли за основу фишинговых посланий легитимные письма из почтового ящика жертвы.

Подробный анализ данной схемы атак был опубликован Марком Маундером (Mark Maunder), главой и основателем компании Wordfence. Он предупреждает, что данная техника имеет очень большой процент поражения целей. Эксперт рекомендует включать двухфакторную аутентификацию и сохранять бдительность, внимательно проверяя URL в адресной строке.

источник - https://xakep.ru/2017/01/16/gmail-phishing/

Фейсбук косячит уже 10 минут. Не работает хроника, не открываются группы и еще кое-че.

Наверно на русских хакеров опять свалят )