Ну, дурнi!!

На всякий случай, вдруг кто не сталкивался.

А, ещё - надеюсь, тут скрин своего телефона подтверждать не надо? А то на Пикабу пост снесли как фейк.

На всякий случай, вдруг кто не сталкивался.

А, ещё - надеюсь, тут скрин своего телефона подтверждать не надо? А то на Пикабу пост снесли как фейк.

Недавно я как обычно ехал шароёбиться по помойкам, с целью найти лут. Так как помойка дикси была уже облутана, то я решил осмотреть запертую помойку магазина верный. И оказалось, что дверца павильончика была слегка отогнута, а один из баков был перевертут кверху дном, и на нем стоял ящик с хлебом. Тогда я отломил ветку с куста поблизости и стал пытаться стащить ящик с бака. Пока я это делал на меня странно посмотрела одна тетка, проходящая мимо. Но это так, мелочь. Не сумев достать ящик я поехал на бытовую помойку , чтобы найти там более подходящий инструмент. К счастью там валялись гнутые дуги от парника. Взяв дугу я также объехал и другие магазинные помойки. Но возле другого дикси, не там, где я обычно лутаю, я сглупил и оставил велосипед возле открытого павильончика и отошёл лутать другую помойку. Но когда я вернулся, то подул ветер и дверь сарайчика пизданула велосипед, в результате чего он упал, а корзина, держащаяся на стяжках отлетела. В итоге я психанул, и найдя валяющуюся рядом длинную узкую алюминиевую плату светодиодной лампы скрутил ей петли замка помойки. Этот павильончик был не магазинный а скорее всего бытовой, по крайней мере туда некоторые кидали мусорные мешки. Эта плата была выгваздана чем-то вроде термопасты, так что кому-то пришлось потом пачкать руки этой белой дриснёй. Потом, кое как приладив корзину я поехал обратно к запертой помойке, после чего свалил коробку крюком и вытащил из под дверей. Крюк я оставил в траве рядом, теперь вот уже 3 день подряд езжу туда и пизжу просрочку. Интересно, почему просрочка лежит не в баке? Работники оставляют ее так "для своих"? Или это чтобы бомжи не ломали мусорку?

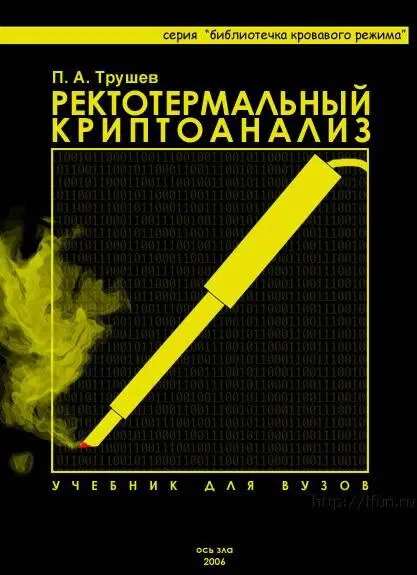

Как ни удивительно, но развал СССР дал сильный толчок к развитию в РФ и странах СНГ методам криптоанализа, которые превзошли зарубежные аналоги.

При этом данные процедуры хорошо были изложены в учебной литературе для ВУЗов господином П.А. Трушевым.

Данные отечественные средства имеют высокую степень успешного взлома всех криптоалгоритмов, таких как DES, 3DES, AES, Blowfish, Twofish, Serpent, Кузнечик, Магма, ГОСТ 28147-89 и даже "одноразовый блокнот". Вероятность успешного взлома достигает 99.9%, причём одна десятая процента неудачных взломов образуется исключительно на подготовительных этапах - выбор носителя ключевой информации и выбора самой процедуры.

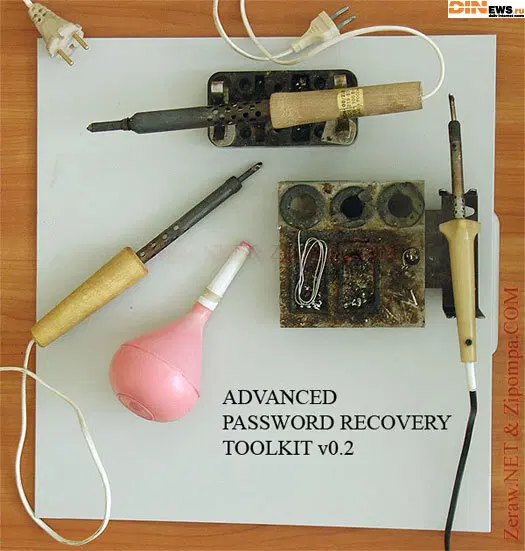

Что самое примечательное, то оборудование, необходимое для проведения данных процедур стоит копейки и реализуется через обычную розничную сеть:

Различают два способа проведения процедуры криптоанализа:

1. Терморектальный криптоанализ - прибор непосредственно применяется к «цели» УЖЕ прогретым до рабочих температур, что обеспечивает высокую скорость и точность взлома шифра, однако в этом методе имеется недостаток - носитель криптоключа будет значительно повреждён и в некоторых случаях это может привести к его непреднамеренному уничтожению до окончания процедуры взлома.

2. Ректотермальный криптоанализ - тот же прибор изначально вводится в "целеуказатель" и только потом начинается его прогрев. Применяется при работе со старыми, имеющими дефекты вспомогательных систем (сердце, сосуды и т.п.), т.е. там, где есть риск непреднамеренного уничтожения носителя ключевой информации, работая по первому способу. При этом эффективность несколько ниже, а время проведения криптоанализа увеличивается.

Замечено множество случаев, когда при проведении этих процедур добывалась ключевая информация даже если носитель ею не обладал.

Некоторые факты о б этом приборе:

* При использовании терморектального криптоанализатора скорость перебора пароля прямо пропорциональна квадрату температуры.

* В отличие от разработок западных ученых, использующих для взлома пароля сложные технические изделия, терморектальный криптоанализатор использует обычную бытовую сеть 220 Вольт/50 Герц и не требует специальной технической подготовки оператора.

* Сложность задачи в случае использования криптоанализатора не зависит от длины ключа и типа используемого алгоритма шифрования.

* Есть свидетельства успешных взломов даже если носитель ранее не обладал ключевой информацией, изучив данные свидетельства Донецкий завод паяльников выпустил новую и улучшенную серию полиграфов «Электровспоминатель-3000».

Зарубежные системы криптоанализа не так эффективны и сложны технически, доказательство ниже:

Для этого нужно выдавить немного взбитых сливок на нос — результат на видео.

В соцсетях завирусился ролик, в котором пушистые поняли, как работает умная кормушка, и взломали её.

В итоге хвостатые открыли себе доступ к бесконечному количеству корма, а хозяин уже жалеет о деньгах, потраченных на дорогое устройство.

BitLocker Drive Encryption — проприетарная технология шифрования дисков, являющаяся частью операционных систем: Microsoft Windows Vista Максимальная/Корпоративная; Windows 7 Максимальная/Корпоративная; Windows Server 2008 R2; Windows 8 Профессиональная/Корпоративная; Windows 8.1 Профессиональная/Корпоративная

BitLocker — это функция безопасности Windows, которая обеспечивает шифрование для целых томов, устраняя угрозы кражи или раскрытия данных с потерянных, украденных или неправильно списанных устройств. - Windows

Исследователь по ИБ Хьюго Ландау рассказ, как взломать дверь с электроприводом в санузел на поезде Intercity Express в Великобритании.

Сам туалет состоит из следующих элементов элементов:

1) две кнопки, служат для открытия и закрытия двери.

2) рычаг, нужен для переключения блокировки/разблокировки двери. Сзади него есть отверстия для штыря, который блокирует ручку

3) крошечный штифт

4) микроконтроллер

Проблема в том что, микроконтроллер не точно считывает положение рычага. То есть если при повороте с закрытого положения задержать ручку посередине (замок заблокирован), то мк считывает открытое положение и выпускает штифт (дверь откроется, но замок заблокирован). Штырь зафиксирует ручку, а кнопка закрытия будет активна.

Тогда можно выйти из туалета и по кнопки закрыть дверь с активным замком. Все, туалет больше не доступен.

#без_пяти_минут_как_актуально

Microsoft сообщила в пятницу, что обнаружила атаку на свои корпоративные системы со стороны хакерской группы Nobelium с российскими корнями, которая считается ответственной за взлом ПО Orion компании SolarWinds в 2020 году. По словам Microsoft, хакеры смогли получить доступ к электронной почте некоторых её руководителей в конце прошлого года. Группа Nobelium, также известная как APT29 и Cosy Bear, получила у Microsoft название Midnight Blizzard.

«Начиная с конца ноября 2023 года, злоумышленники использовали атаку с распылением паролей, чтобы скомпрометировать устаревшую непроизводственную тестовую учётную запись клиента и закрепиться, а затем использовали разрешения учётной записи для доступа к небольшому проценту корпоративных учётных записей электронной почты Microsoft, включая членов старшего руководства и сотрудников, отвечающих за кибербезопасность, юридические и другие функции, а также похитили некоторые электронные письма и прикреплённые к ним документы», — говорится в сообщении Центра реагирования безопасности Microsoft.

Microsoft обнаружила атаку 12 января. На данный момент неизвестно, как долго злоумышленники имели доступ к её системам. Как сообщается, сразу после обнаружения атаки компания запустила процесс реагирования с целью расследования, пресечения вредоносной деятельности и смягчения последствий взлома.

Microsoft утверждает, что Nobelium является российской организацией, спонсируемой государством, хотя никаких доказательств этого не приводит. В конце прошлого года компания сообщила о взломе её внутренних сетей, который был совершён с помощью ПО SolarWinds, заражённого вредоносным кодом. Благодаря этому злоумышленники получили доступ к одной учётной записи, которая использовалась для просмотра исходного кода в нескольких репозиториях. Как отметила компания, хакеры могли только просматривать код, но не изменять его.

«Мы не нашли доказательств доступа к производственным услугам или данным клиентов и никаких свидетельств, что наши системы использовались для атак на других», — сообщила тогда Microsoft.

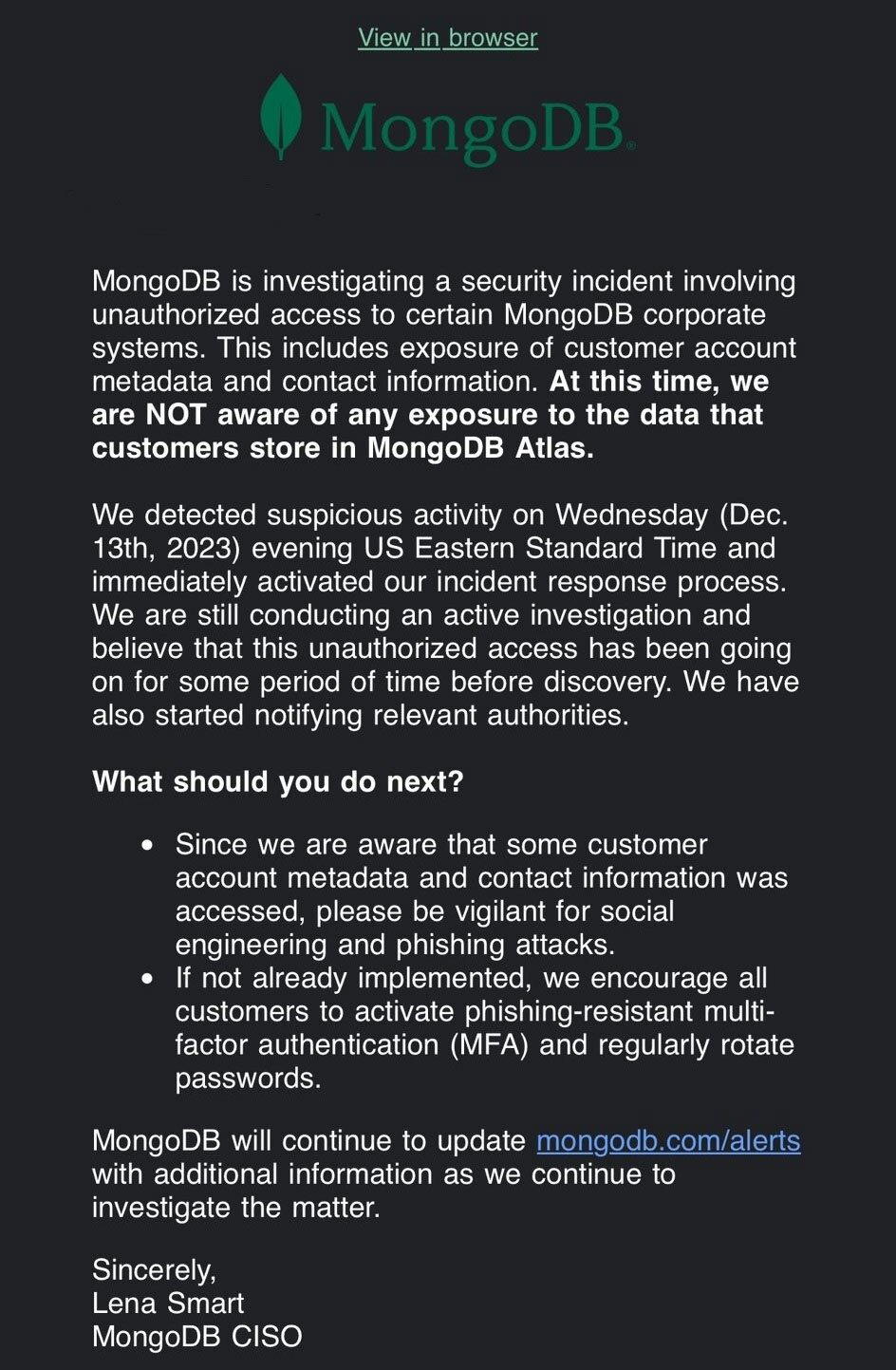

В инфраструктуре компании MongoDB, развивающей одноимённую документо-ориентированную СУБД и облачный сервис MongoDB Atlas, выявлены следы взлома. Судя по уведомлению, направленному клиентам компании, злоумышленники смогли получить доступ к некоторым корпоративным системам, на которых, среди прочего, были размещены сведения об учётных записях клиентов и контактные данные пользователей. Свидетельств, указывающих на то, что атакующие получили доступ к данным, хранимым пользователями в облачном сервисе MongoDB Atlas, на текущем этапе разбирательства не выявлено.

Вредоносная активность была обнаружена вечером 13 декабря, после чего неавторизованный доступ был пресечён и начат процесс разбора инцидента. В течение какого времени атакующие имели доступ к инфраструктуре не сообщается. Также не упоминается насколько атака затронула системы, связанные с разработкой СУБД MongoDB. Не исключено, что полученные в ходе атаки данные могут использоваться для фишинга и целевых атак с использованием методов социального инжиниринга. Пользователям облачных сервисов MongoDB рекомендуется включить двухфакторную аутентификацию.

Отмечается, что произошедший несколько часов назад сбой, из-за которого пользователи облачного хранилища Atlas и портала технической поддержки не могли подключиться, не связан с разбираемым инцидентом.

Расследование Guardian показало, что руководство самого опасного ядерного объекта Великобритании почти 10 лет скрывало взлом ИТ-системы. В преступлении обвинили русских и китайских хакеров. При этом издание признает, что доказательств нет.

Самый опасный ядерный объект Великобритании, Селлафилд (Sellafield), был взломан кибергруппировками, тесно связанными с Россией и Китаем, сообщает Guardian. Это выяснилось в результате специального расследования издания. Сотрудники атомного комплекса много лет скрывали сам факт взлома и его потенциальные последствия.

По данным источников газеты нарушения были обнаружены еще в 2015 г., когда эксперты поняли, что в компьютерные сети Селлафилда было встроено спящее вредоносное ПО, которое может скрываться и использоваться для шпионажа или атаки на системы.

Источники предполагают, что иностранные хакеры получили доступ к высшим эшелонам конфиденциальных материалов на ядерном объекте. Они также считают, что высшее руководство предприняло преднамеренные усилия, чтобы скрыть масштаб ИБ-проблем от сотрудников службы безопасности, которым было поручено проверять уязвимость Великобритании к атакам.

Управление по ядерному регулированию (ONR) подтвердило изданию, что Селлафилд не соответствует киберстандартам, но отказалось комментировать нарушения или заявления о «сокрытии».

Построенный более 70 лет назад в графстве Камбрия (Cumbria), Селлафилд производил плутоний для ядерного оружия во время холодной войны и принимал радиоактивные отходы из других стран, включая Италию и Швецию. На данный момент он представляет собой обширную свалку ядерных отходов, на которой находится самый большой запас плутония на планете.

До сих пор неизвестно, удалось ли уничтожить вредоносное ПО. Это может означать, что некоторые из наиболее важных видов деятельности Селлафилда, такие как перемещение радиоактивных отходов, мониторинг утечек опасных материалов и проверка на предмет пожаров, были скомпрометированы.

На объекте также хранятся документы по планированию действий в чрезвычайных ситуациях, если Великобритания, например, подвергнется иностранному нападению или столкнется с катастрофой.

Эти документы включают в себя некоторые выводы, полученные в результате различных секретных операций, включая учения «Reassure» в 2005 г. и регулярные учения «Оскар», которые были направлены на проверку способности Великобритании справиться с ядерной катастрофой в Камбрии.

По мнению представителей службы безопасности Великобритании, кибератаки и кибершпионаж со стороны России и Китая являются одними из самых больших угроз для Великобритании. Кибер-подразделение GCHQ Великобритании опубликовало в апреле 2023 г. на своем сайте предупреждение о повышенном риске кибератак на критически важную национальную инфраструктуру со стороны России и Китая.

В публикации Guardian утверждается, что ядерный объект в Селлафилде взломали группы, связанные с Россией и Китаем. Однако не приводится никаких подробностей, ни имен, ни названий группировок.

В материале также содержится приписка: «До публикации Селлафилд и ONR отказались ответить на ряд конкретных вопросов или сообщить, были ли сети Селлафилда скомпрометированы группами, связанными с Россией и Китаем. После публикации они заявили, что у них нет записей, позволяющих предположить, что сети Селлафилда были успешно атакованы государственными субъектами так, как описала Guardian».

SiegedSec заявляет об утечке критически важной информации.

В воскресенье хакерская группа SiegedSec, известная своими политически мотивированными атаками, заявила в Telegram о взломе приложения для управления персоналом Айдахо Национальной лаборатории. Группа утверждает, что получила подробную информацию о сотрудниках этой ядерной исследовательской лаборатории.

Хакеры заявили, что получили доступ к детальным данным сотрудников лаборатории, включая полные имена, номера социального страхования, банковскую информацию и адреса. Группировка опубликовала часть украденных данных, однако подтвердить заявление о краже всего массива не удалось.

Представитель лаборатории Лори Макнамара подтвердила факт взлома, но уточнила, что масштаб инцидента ещё устанавливается.

Хотя хакеры не объяснили, почему выбрали именно эту лабораторию, утечка представляет серьезную угрозу для национальной безопасности США. Ученые Национальной лаборатории Айдахо работают над самыми секретными оборонными проектами страны, в том числе по защите критической инфраструктуры. Доступ злоумышленников к персональным данным сотрудников открывает возможности для проникновения в лабораторию иностранных разведок.

Среди обнародованных файлов есть подробный список недавних увольнений и причин для них. Другие документы содержат более 6000 актуальных номеров соцстрахования. По состоянию на октябрь 2022 года в лаборатории работало около 5500 человек.

Ещё один файл насчитывает более 58 000 строк данных о действующих, уволенных и бывших сотрудниках. Часть информации в украденных файлах датирована 31 октября 2023 года.

Лаборатория связалась с ФБР и Агентством кибербезопасности для расследования инцидента. Oracle и ФБР отказались от комментариев.

Национальная лаборатория Айдахо входит в состав 17 научно-исследовательских центров Минэнерго США. Она специализируется на ядерной энергетике, энергобезопасности и других вопросах национальной безопасности, включая киберзащиту.

Остается неясным, как SiegedSec проникла в приложение для управления персоналом и как группе удалось вывести такой большой объем данных различной личной информации.

Oracle описывает продукт управления персоналом, который был атакован, как "полное облачное решение, которое соединяет каждый процесс управления человеческими ресурсами - и каждого человека - в вашем предприятии".

Это не первый случай, когда национальные лаборатории США становятся целью хакеров. Национальные лаборатории США работают над всем, от ядерного оружия до возобновляемых технологий - и всем, что между ними, - и были объектом нескольких операций взлома, поддерживаемых государствами. Ранее в этом году хакеры атаковали лаборатории Брукхейвен, Аргонн и Лоуренс Ливермор.

SiegedSec, группа, которая взяла на себя ответственность за взлом, имеет историю проведения политически мотивированных кибератак, включая заявления о взломе систем НАТО. Группа в последний раз атаковала НАТО в октябре, утверждая, что украла около 3000 документов.

Группа ранее заявила, что они меньше заинтересованы в хактивистских атаках и считают себя "более склонными к незаконным действиям, чем к активизму". Они проводили атаки против штатов США, ограничивающих доступ к медицинской помощи по изменению пола и абортам. Недавно группа заявила о нападении на инфраструктуру Израиля.

Мог ли столько шуму в государственных структурах навести вирус вымогатель?

Власти города Лонг-Бич, штат Калифорния, сообщили о кибератаке, произошедшей в минувший вторник, 14 ноября. Для устранения угрозы на время была отключена значительная часть городских информационных ресурсов.

Лонг-Бич, насчитывающий около 460 000 жителей, является седьмым по величине городом в Калифорнии. Для расследования инцидента была нанята специализированная фирма по кибербезопасности. ФБР также в курсе ситуации.

Предполагается, что доступ к информационным системам будет ограничен еще несколько дней.

На городском сайте также сообщается: “Системы электронной почты и телефонии города будут работать в обычном режиме. Ратуша и другие городские учреждения, работающие с населением, также функционируют по расписанию. Обновления о текущем состоянии работы конкретных цифровых сервисов будут доступны в ближайшее время.”

Власти прилагают все усилия для устранения последствий инцидента и призывают общественность к пониманию и терпению в связи с возникшими неудобствами. Жителей также уверяют, что экстренные службы продолжают работать без перебоев.

Пока неясно, какие цели преследовали злоумышленники и что за инструменты использовали для достижения своих целей. Но косвенные признаки указывают на то, что в атаке было задействовано вымогательское ПО.

Ответственность за атаку пока никто на себя не взял. Хотя обычно проходит неделя или даже больше времени, прежде чем злоумышленники потребуют выкуп.

Аналитик из компании Emsisoft, Бретт Кэллоу, исследующий инциденты , связанные с муниципальными учреждениями в США, сообщил журналистам, что, если все же будет обнаружена активность вируса вымогателя, Лонг-Бич станет 80-м городом, пострадавшим от такого рода атак в 2023 году.

Компания Samsung признала, что неизвестным злоумышленникам удалось получить несанкционированный доступ к личным данным её клиентов в Великобритании. Более того, доступ у злоумышленников оставался в течение года.

Представляющая Samsung через стороннее агентство Челси Симпсон (Chelsea Simpson) заявила ресурсу TechCrunch, что компания

«недавно была предупреждена об инциденте с безопасностью <..> в результате которого был получен незаконный доступ к определённой контактной информации некоторых клиентов интернет-магазина Samsung в Великобритании».

Samsung отказалась раскрыть дополнительные подробности инцидента, в том числе сообщить, какое число клиентов пострадало, и каким образом хакерам удалось получить доступ к её внутренним системам.

В письме, разосланном пострадавшим клиентам, компания признала, что злоумышленники воспользовались уязвимостью в стороннем бизнес-приложении и получили доступ к личной информации клиентов, совершивших покупки в британском разделе интернет-магазина Samsung в период с 1 июля 2019 по 30 июня 2020 года. Корейскому производителю удалось обнаружить взлом системы лишь более трёх лет спустя — 13 ноября 2023 года. Хакеры могли получить доступ к именам клиентов, их номерам телефонов, почтовым адресам и адресам электронной почты. Финансовые данные, включая данные банковских карт и клиентские пароли, злоумышленникам похитить не удалось, подчеркнул представитель Samsung и добавил, что компания уведомила о проблеме Управление комиссара по информации Великобритании (ICO) — регулятор «проведёт расследование» по данному факту.

За последние два года это уже третий взлом систем Samsung киберпреступниками. В марте 2022 года хакеры группировки Lapsus$ похитили около 200 Гбайт данных, в том числе исходные коды различных технологических решений, таких как алгоритм биометрической разблокировки. В сентябре того же года хакеры получили доступ к данным, принадлежащим некоторым подразделениям Samsung в США — тогда компания также отказалась назвать число пострадавших клиентов.

БЖФ Банк, ВБРР и Фора-банк заявили о взломе своих сайтов. С утра на страницах финансовых организаций появились сообщения о приостановке операций по вкладам физлиц и заморозке вкладов на сумму больше 1,4 млн рублей. Позже эти новости пропали с официальных сайтов. Оказалось, что финансовые организации работают штатно, а их сайты взломали хакеры.

Сообщения о заморозке вкладов появились на сайтах Всероссийского банка развития регионов (ВБРР), БЖФ банка и Фора-банка.

В них говорилось, что выплаты по вкладам и счетам временно приостанавливаются. И если на счёте было больше 1,4 млн, то остаток будет автоматически переведён в облигации федерального займа.

Отмечалось также, что изменения вступят в силу с 13 ноября и будут действовать до отмены ограничений.

Сейчас этой новости уже нет на сайтах.

Позже все три банка подтвердили РИА «Новости», что их сайты подверглись хакерской атаке. В финансовых организациях заверили, что деньгам вкладчиков ничего не угрожает. Все работают в штатном режиме.

«Эта информация не соответствует действительности, это фейк… Да, действительно, такая неприятная ситуация произошла, но буквально в течение нескольких минут наши специалисты устранили данную информацию с сайта нашего банка» — заявили, в частности, в ВБРР.

Сижу вчера в праздник дома в комнате, примус починяю, вдруг сообщение от жены в телеге - есть 30 тысяч на карте, кинь завтра отдам. Ну поначалу пишу - там комиссия сверх лимита, до 15го не терпит? Пишет переводи на тинькоф, отдам с комиссией, это уже стало подозрительно.

Захожу на кухню, говорю зачем тебе 30к, что за хитрый план, она не понимает.

Оказывается на телеге её уже выкинуло из акка, а пишет мне мошенник.

Но как так, у неё айфон, второе устройство почти новый мак, привязана телега к гугл-почте, как взломали что делать.

Пробуем зайти с ее телефона - успеваю дойти до параметров конфиденциальности, жму выйти на других устройствах, но мне в ответ пишет нельзя выйти, так как там только вошли. Буквально еще через секунду-две меня самого выкидывает. С компьютера зайти нельзя - присылает код в приложение, снова идем в приложение - секунда и снова выкидывает.

Получилось вот каким способом - по ссылке на офсайте нажали удалить аккаунт, в телегу пришел код, успел зайти за секунду заскринить код, ввел на сайте и аккаунт удалился.

Вот что главное подозрительное - в списке каналов появился какой-то совершенно непонятный - под названием "99999999999999999999" и так далее, хотя она этого канала не помнит и не знает, она вообще кроме как в семейном чате почти не сидела.

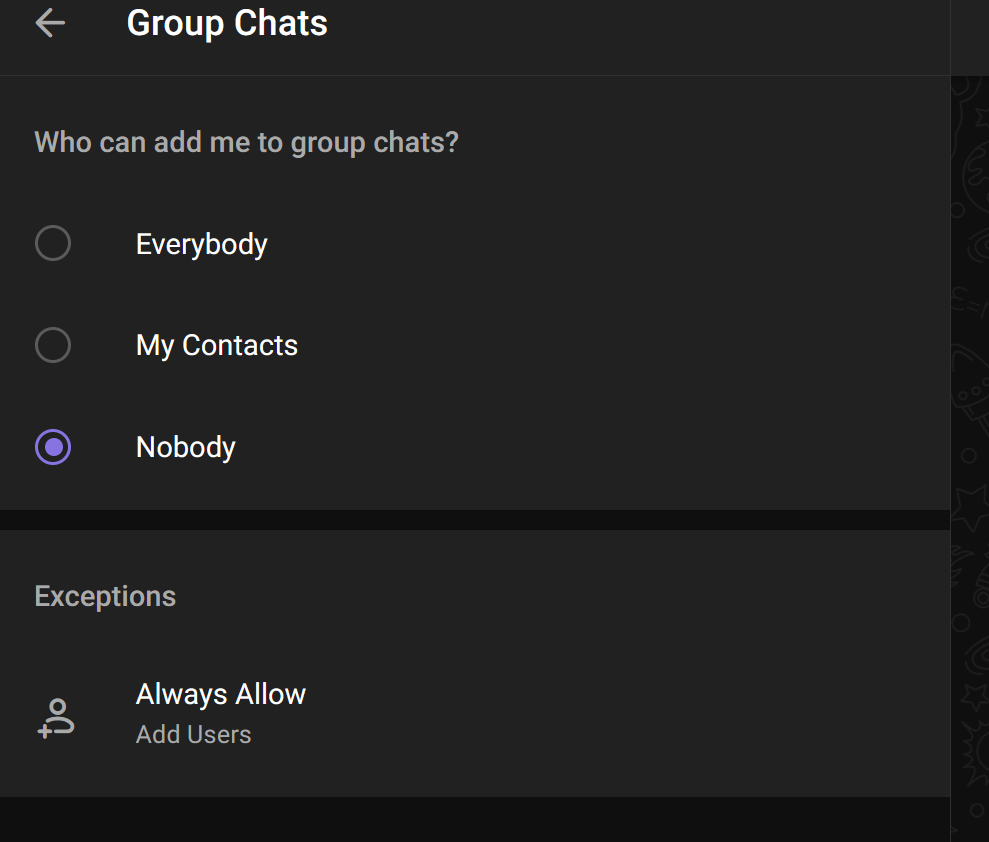

Почта не взламывалась, айфон тоже, а значит получается это внутренний взлом телеги, через создание каких-то каналов и приглашение в них. После удаления акка конечно вся инфа пропала, но и мошенник больше доступа не получит. В своих соцсетях уже всем вчера написал - поставьте помимо двухфакторной аутентификации запрет на приглашение вас в каналы, похоже это теперь необходимая мера для защиты.

P.S. IP в списке залогинившихся с ее аккаунта стоял Пражский, думаю через прокси.

Всем привет.

Самый странный случай моего взаимодействия с полицией.

Короче, кто живет в Казани, знает такой район - «Квартала». Шел я до стоянки в этом районе, мимо гаражей. Время часов 7 вечера, тропинка узкая. Вдруг три силуэта - бах - фонарик.

Останавливаются. Все трое предъявляют удостоверение:

- Гражданин - на секундочку можно Вас?

Можно. Проходим пару поворотом - там машина стоит, двое по форме. Одна женщина с чемоданчиком. Подходим к двери одного гаража и тут следует самое странное предложение, которое я когда-либо слышал:

- Вы не могли-бы сломать замок на двери? А то нам нельзя.

- ?

- Ну так надо...

Смотрю ошалело на них.

- Ну мы скажем, что приехали, а замок сломан...

Смотрю и лом с кувалдочкой рядом с дверью.

- Не ребята...Корабли так не летают...

Пошел, уходу не препятствовали. На встречу еще двое по форме попались - пару алкашей тащат. Эти, думаю - согласятся.

На следующий день специально прошел мимо. Дверь вскрыта, опечатана. Висит дешевый китайский замок.

Вот и думаю, что это было???

Текст изначально был опубликован в моем авторском блоге:

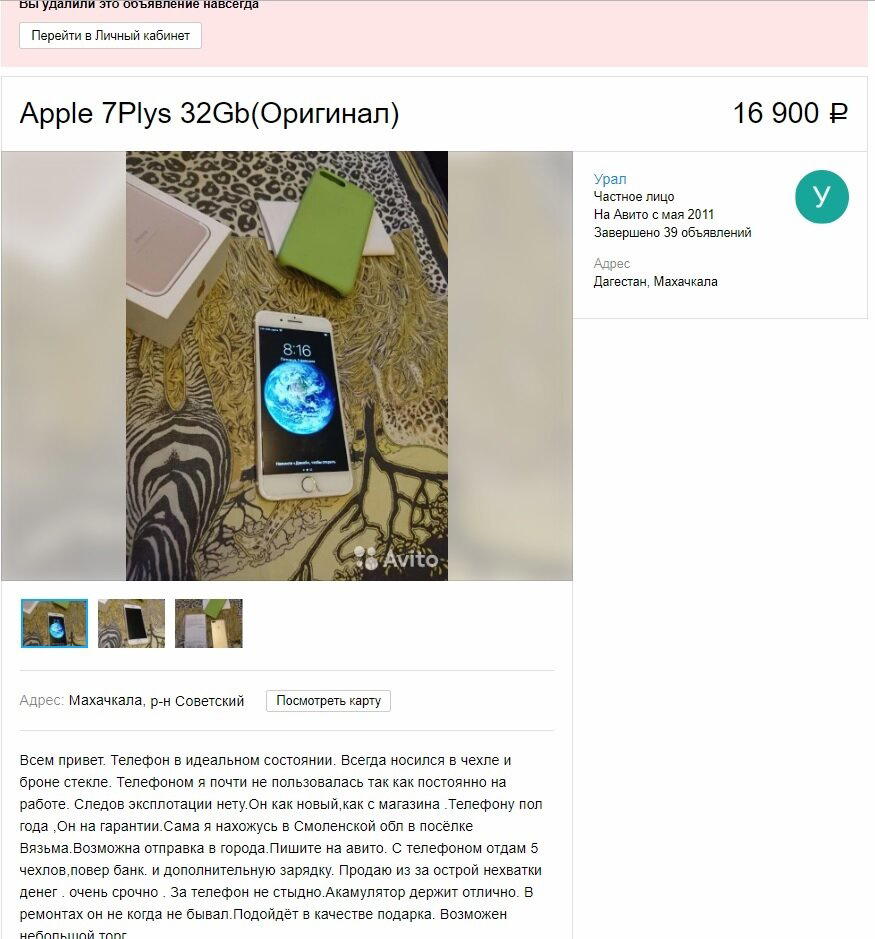

Являюсь пользователем сервиса уже с 2011 года, по этой причине наверное мошенники решили увести проверенный аккаунт, а не потому, что у меня нет антивируса.

В общем, пару дней назад приходит сообщение на почту, что моё объявление с продажей айфона выложено. Думаю, вот дела, никогда яблокофонами не пользовался, а уже продаю. Попытавшись зайти на ресурс потерпел фиаско-разумеется пароль сменили. Нехитрым способом восстановив пароль открываю "своё" объявление и вижу то, что ниже (по ссылке с почты ещё можно перейти, посмотреть).

Теперь оказывается я живу в Дагестане, Махачкале, что в Смоленской области, посёлок Вязьма, судя по описанию, поменял пол, а также, очинь плоха пишу на русскам язике.

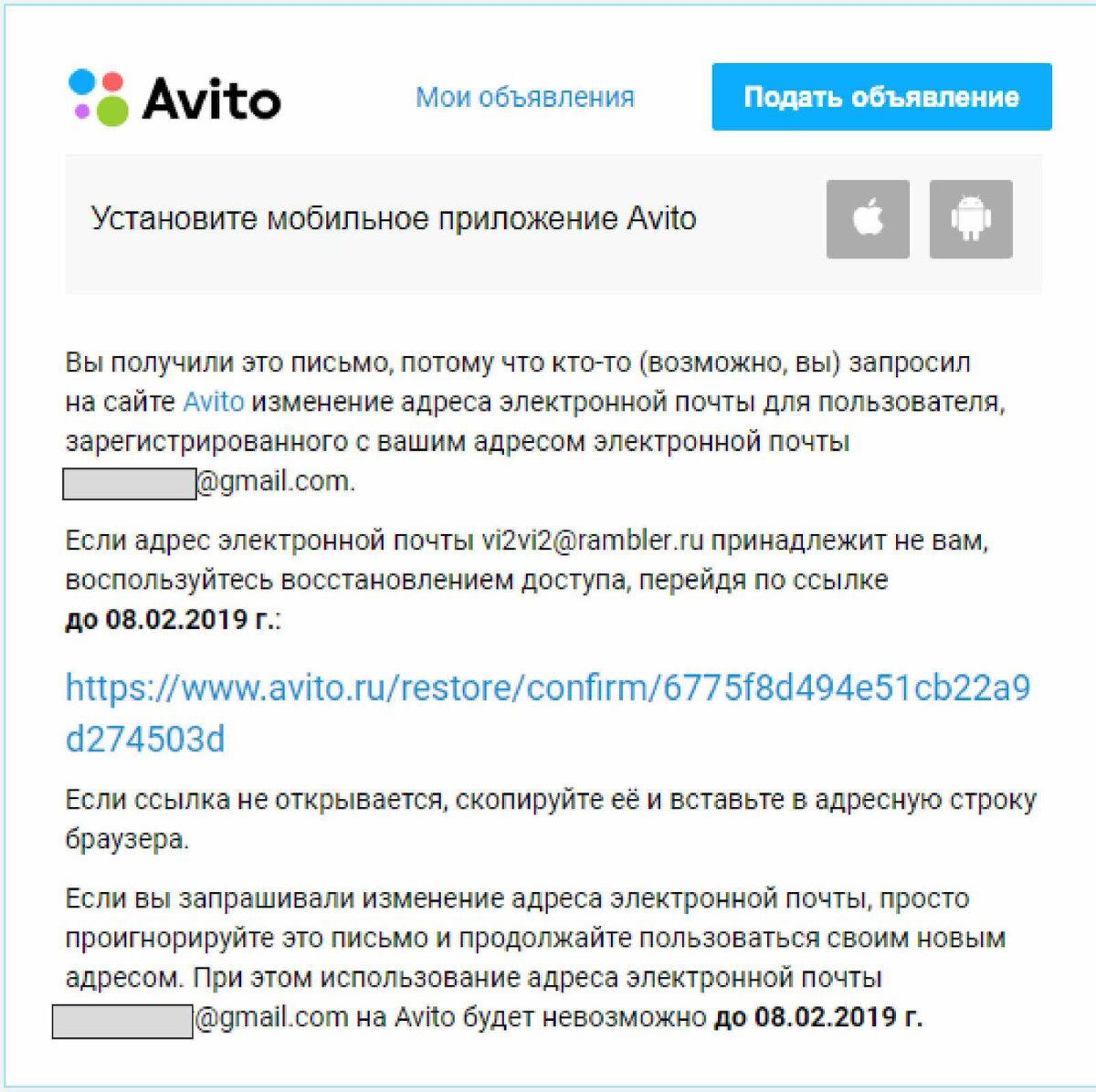

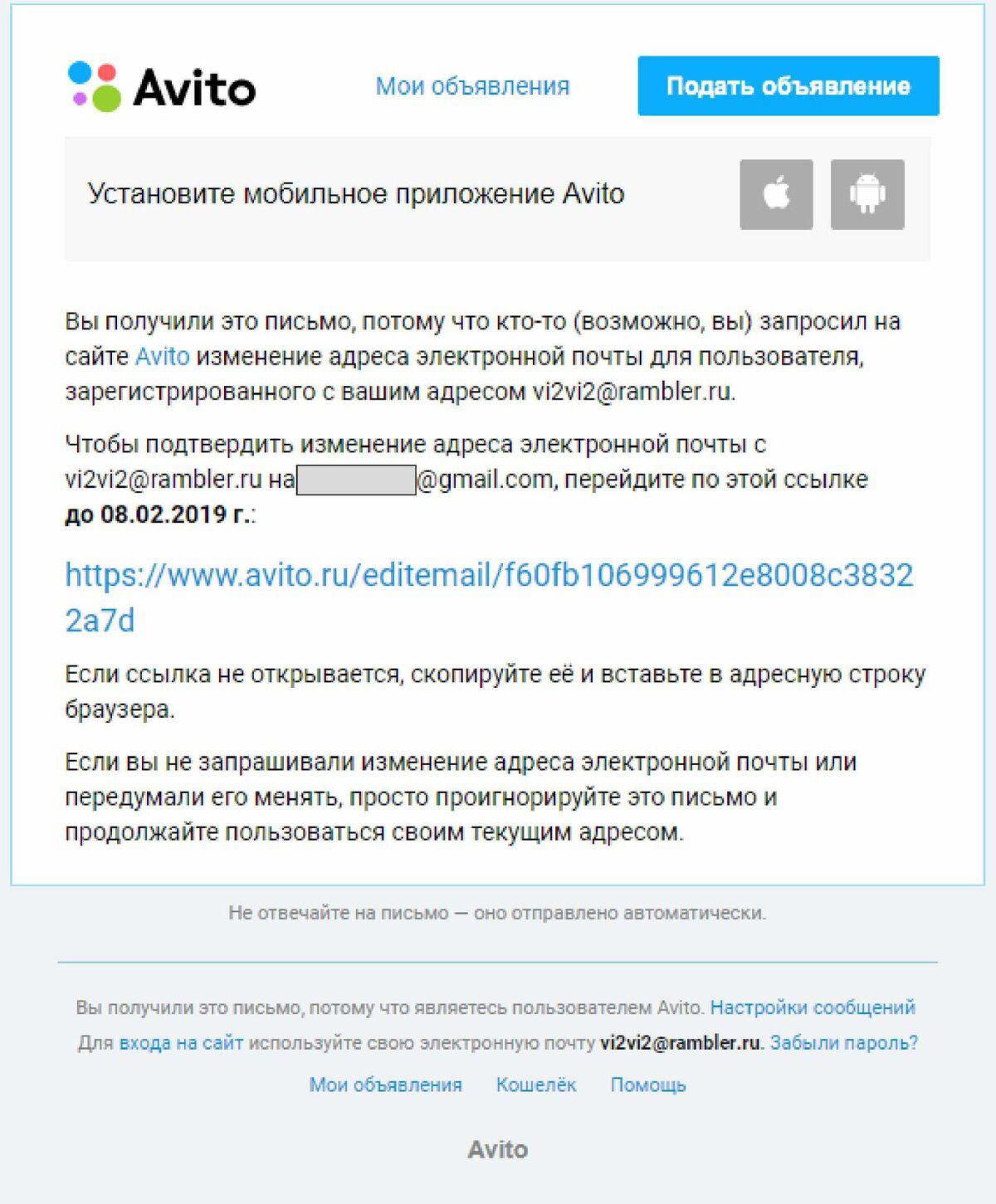

С мошенником поиграли немного в игру "перетяни одеялко на себя", он/она публиковали объявление про айфон, я восстанавливал, менял пароль, заходил, удалял, через некоторое время они заходили, публиковали. В конце концов, пришло письмо от сервиса про смену адреса.

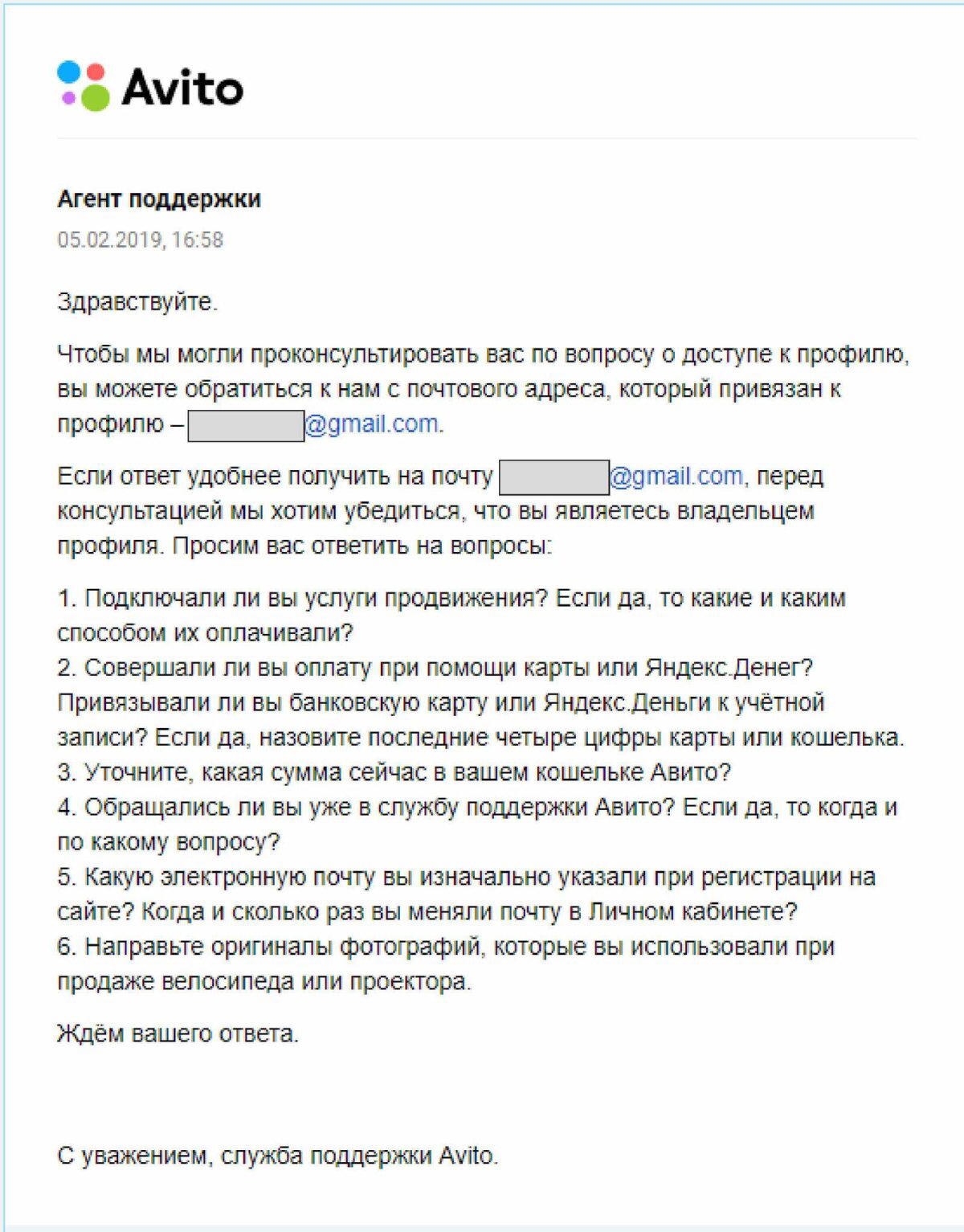

Прочитал несколько раз, если я правильно понял, то, ввиду того, что почта ви2ви2СОБАКАрамблер.ру принадлежит не мне, значит, мне нужно перейти по ссылке, а если почта на рамблере моя, тогда просто игнорировать. Перехожу по ссылке, и... теряю привязку к почте и не могу поменять ближайшие 72 часа. Вот так. Но! У меня ещё телефон к аккаунту привязан, однако это было недолго. Отвязали. Хотел плюнуть, создать позже новый, но супергейройские фильмы научили меня не сдаваться! аккаунт старый, привык к нему, поэтому написал в Службу поддержки (время было 18:29). Описал проблему, и стал надеяться на помощь. На память пришли негативные посты с Пикабу про сервис поддержки, однако, как говорится: "Надежда умирает последней". Менее чем через полчаса (18:58), пришёл ответ.

Был приятно удивлён скоростью реагирования, ответил на их вопросы, потратил ещё некоторое время для поиска в телефоне старых фотографий; прикрепив необходимые файлы отправил письмо, стал ждать. На часах было 19:25. В 19:45 пришло письмо.

Справедливость восторжествовала! По ссылке восстановил контроль над своей учёткой, и, ещё даже успел почитать две переписки с покупателями, где предлагали обсудить детали продажи в вастаппе. Позднее они исчезли, как и два объявления про телефоны марки Apple. Придя домой, скачал на компьютер утилиту для проверки на вирусы, показала, что комп чист, аки дитя. Как взломали сложный (верхний, нижний регистр, символы, цифры) пароль, непонятно.

Очень приятно, что Служба поддержки ответила быстро и помогла оперативно. Агент поддержки, если вдруг ты читаешь это, и узнал себя, благодарю ещё раз.

Вот такая небольшая положительная история.

Инстаграм телезвезды Маши Горбань взломали неизвестные и постят всякую дичь. Забавно )

По ходу она не может восстановить доступ пока.